最新版はこちらです

2016.2.29

Ver. 3.0

はじめに

国立研究開発法人科学技術振興機構(JST)バイオサイエンスデータベースセンター(以下、NBDC)は、NBDCヒトデータ共有ガイドライン(以下、共有ガイドライン)に則ってNBDCヒトデータベースを運営している。このガイドラインは、共有ガイドラインで定義する制限公開データを、外部に漏えいすることなく安全に研究活動に利用するために最低限遵守すべき内容を示したものである。

制限公開データは匿名化前のいわゆる個人情報には該当しないが、他の情報と照合されることによって個人識別が可能になるデータが含まれている場合もあり、データごとにデータ提供者が指定したセキュリティレベル(標準レベル【TypeⅠ】又はハイレベル【TypeⅡ】)の対策を講じることが求められる。

なお、データ利用者をとりまくIT環境は千差万別で、日々変化しているため、このガイドラインを遵守するだけでセキュリティが十分に保証されるとは限らない。データ利用者は自身のIT環境をよく理解し、所属組織のセキュリティ規則や他のガイドライン[1] [2] [3]も参考にしながら、必要に応じて追加のセキュリティ対策を講じることが求められる。

このガイドラインについては、IT環境の進展に応じ、適宜見直しを行うものとする。

1. 用語定義

- データ

- NBDCヒトデータベースから取得した制限公開データ。

- 研究代表者

- データ利用申請時に登録した研究代表者。

- データ利用者

- 研究代表者ならびに研究代表者がデータ利用申請時に登録した研究代表者と同一機関に所属する研究分担者。

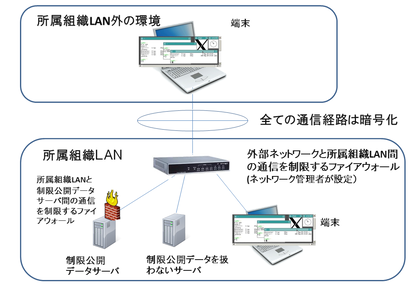

- 所属組織LAN(図1参照)

- データ利用者が所属する組織のLAN。ネットワーク管理者が管理するファイアウォールで外部とのアクセスが必要最小限(例:アクセス元、アクセス先のIPアドレスやポートが限定されている)に管理されており、高いセキュリティが保たれている。

- 制限公開データサーバ(図1参照)

- データの保存や計算処理を行うための移動しないコンピュータ。所属組織LANに接続している場合は、ファイアウォール機能で所属組織LANの他の機器との間の通信が適切に管理されている。

- 端末(図1参照)

- データがローカルに永続的に保存されることなく、制限公開データサーバ内のデータにアクセスできる機器。

図 1 所属組織LAN、制限公開データサーバ、端末

2. 標準レベル [Type Ⅰ]セキュリティにおいて必要な対策

2-1. データ利用の原則

NBDCが提供する制限公開データは以下の原則に基づいて利用すること。

- データは、所属組織LANに接続する制限公開データサーバ(ファイアウォール機能で所属組織LANの他の機器との間の通信が適切に管理されていること)、またはネットワークに接続しない制限公開データサーバに保存し、当該制限公開データサーバ外に移動しないこと。

- 所属組織LAN内で、やむを得ず一時的に制限公開データサーバ外にデータを移動しなければならない場合は、利用後速やかに消去すること。

- データのコピーは作成しないこと。ただし、以下の場合は例外とする。

- データをバックアップする場合。

- データ移動時に一時的に作成する場合。

- ソフトウェアによって一時的に作成される場合。

- データへのアクセスはデータ利用者に限定し、端末からのみ行うこと。

- データ利用者をとりまくIT環境は千差万別で、日々変化しているため、このガイドラインを遵守するだけでセキュリティが十分に保証されるとは限らない。データ利用者は自身のIT環境をよく理解し、所属組織のセキュリティ規則や他のガイドライン[1] [2] [3]も参考にしながら、必要に応じて追加のセキュリティ対策を講じること。

2-2. 研究代表者が遵守すべきこと

<利用全般について>

- NBDCヒトデータ取扱いセキュリティガイドラインをデータ利用者に周知して遵守させること。

- データ利用者と制限公開データサーバ(ファイルシステム内での格納場所を含む)に関する情報をデータ利用者のみがアクセス可能な電子ファイル等で台帳管理し、変更が発生する都度、内容を更新すること。なお、変更履歴が確認できるように管理を行うこと。

- NBDCヒトデータ審査委員会あるいはNBDCから依頼された第三者が実施する、セキュリティ対策の実施状況についての監査に応じなければならない。

- データ利用申請時ならびに、毎年8月に"書式5)NBDCヒトデータ取扱いセキュリティガイドラインチェックリスト"をNBDCヒトデータ審査委員会事務局に提出すること。ただし、利用開始日から6か月以内に8月末日を迎える場合は、当該8月の提出は不要とする。

<制限公開データサーバについて>

- データ利用申請で申請した用途専用のサーバ(仮想サーバを含む)やファイルシステムを用意すること。やむを得ずデータ利用者でないユーザと共同でサーバ等を利用する場合は、データが保存されたフォルダのアクセス権限をデータ利用者グループに限定すること。

- ネットワークに接続する場合は所属組織LANに接続し、以下の条件を満たすこと。

- できる限り最新のセキュリティパッチを適用すること。

- 最低限OS付属のファイアウォール機能(例:iptables(Linuxの場合))を有効にし、所属組織LANからの通信を管理者が適切に制限すること。

- 制限公開データサーバのユーザIDやパスワードは、データ利用者間であっても共有せず、かつ、他人が類推できない十分な強度のパスワードを設定すること。

- 不要なソフトウェアをインストールしないこと。特にファイル共有(ファイル交換、P2P)ソフト(例:Winny、BitTorrent)をインストールしないこと。

- OS起動時等に自動起動する不要なプロセスはできるだけ停止すること。

- 分散処理等でデータが複数のサーバにコピーされる場合は、コピー先の制限公開データサーバについても上記1~5を満たすこと。

なお、dbGaP Best Practices Requirements [1]のAppendix A: Best Practice Security Requirements for dbGaP Data RecipientsのOS別Configuration Guideに示される設定を行うのが望ましい。

2-3. データ利用者が遵守すべきこと

- 制限公開データサーバにログインする場合は、通信経路を十分な強度で暗号化すること。

- 端末から離れる場合は、制限公開データサーバからログアウトするか、端末をロックすること。また、一定時間(15分程度を目安)以上無操作の場合は画面がロックされるように設定すること。

- 端末画面上のデータをコピーしてローカルディスクに保存しないこと。画面上に表示されたデータをコピーしてローカルディスクに保存できない端末の利用が望ましい。

- 端末にデータを自動的に保存する機能(いわゆるキャッシュ機能)がある場合は当該機能を無効にすること。

- 不特定多数が利用する機器(例:ネットカフェのPC)上の端末からデータにアクセスしないこと。

- 端末には最新のセキュリティパッチを適用すること。

- バックアップ取得の際は、以下のいずれかの条件を満たすこと。

- サーバなどの固定機器に保存する場合は、「2-2.研究代表者が遵守するべきこと <制限公開データサーバについて>」を満たすこと。

- 移動可能機器(例:テープ、USBメモリ、CD-ROM、ノートPC)に保存する場合は、データを暗号化し、使用後はデータを消去すること。また、移動可能機器はデータ利用者のみがアクセス可能な電子ファイル等で台帳管理し、盗難や紛失の可能性を最小限にするとともに、当該事実が発生した場合の早期発見を可能にすること。

- やむを得ず一時的なデータ移動に移動可能機器を利用する場合もバックアップデータと同様に取り扱うこと。

- やむを得ずデータを印刷する場合には、データ利用者以外の目に触れることがないようデータ印刷物を厳重に管理し、利用終了時にはシュレッダ処理すること。

- データの利用を終了した場合は、全機器からデータを消去すること。また計算途中で発生した一時ファイルもこまめに消去することが望ましい。

3. ハイレベル[Type Ⅱ] セキュリティにおいて必要な対策

上記「2. 標準レベル [Type Ⅰ]セキュリティにおいて必要な対策」に加え、制限公開データサーバに関して以下の対策を講じること。

以下の条件を全て満たすサーバ室に制限公開データサーバを設置すること。

- 以下の3つの認証方法の内、2つ以上を組み合わせた多要素認証により入室者を限定すること(※ Ver. 2.0改定における特記事項も参照のこと)。

- 生体認証(例:静脈、指紋、虹彩、顔)

- 所有物認証(例:ICカード、ワンタイムパスワード、USBトークン)

- 知識認証(例:パスワード)

- 入室記録を自動取得し、後日監査可能であること。

- 申請した用途専用のサーバ室であること。専用サーバ室を確保できない場合は、常時施錠された専用のサーバラックに制限公開データサーバを格納すること。

4. 本ガイドラインに関する連絡先

NBDCデータ共有分科会事務局

http://humandbs.biosciencedbc.jp/contact-us

参考文献

[1]. NCBI. dbGaP Best Practices Requirements SECURITY BEST PRACTICE - Level 2b. (オンライン) 2008年11月8日.

http://www.ncbi.nlm.nih.gov/projects/gap/pdf/dbgap_2b_security_procedures.pdf

[2]. Wellcome Trust Sanger Institute. HUMAN GENETICS DATA SECURITY POLICY. (オンライン) 2011年2月.

http://www.sanger.ac.uk/datasharing/assets/wtsi_humgendatasecurity_policy.pdf

[3]. 厚生労働省. 医療情報システムの安全管理に関するガイドライン. (オンライン) 4.1, 2010年2月.

http://www.mhlw.go.jp/shingi/2010/02/dl/s0202-4a.pdf

ガイドライン改定に伴う特記事項:

Ver. 2.0からの変更点:

『オープンデータ』から『非制限公開データ』へと名称を変更した点のみ。

Ver. 2.0はこちら

Ver. 1.0からの変更点:

Ver. 1.0のType Ⅱレベルセキュリティでは生体認証のみを要求していたが、Ver. 2.0では生体認証の場合でもさらに所有物認証または知識認証のいずれかを要求することとした。Ver. 1.0に則った入室者管理を既に導入済みの場合は、認証装置の更新などの適切な時期にVer. 2.0に準拠すること。

Ver. 1.0はこちら

以上